1. 始めに

こんにちは、morioka12 です。

本稿では、とある AWS サービスで脆弱性を発見して、AWS Security Team に脆弱性報告してみた話について紹介します。

2. AWS カスタマーサポートポリシー

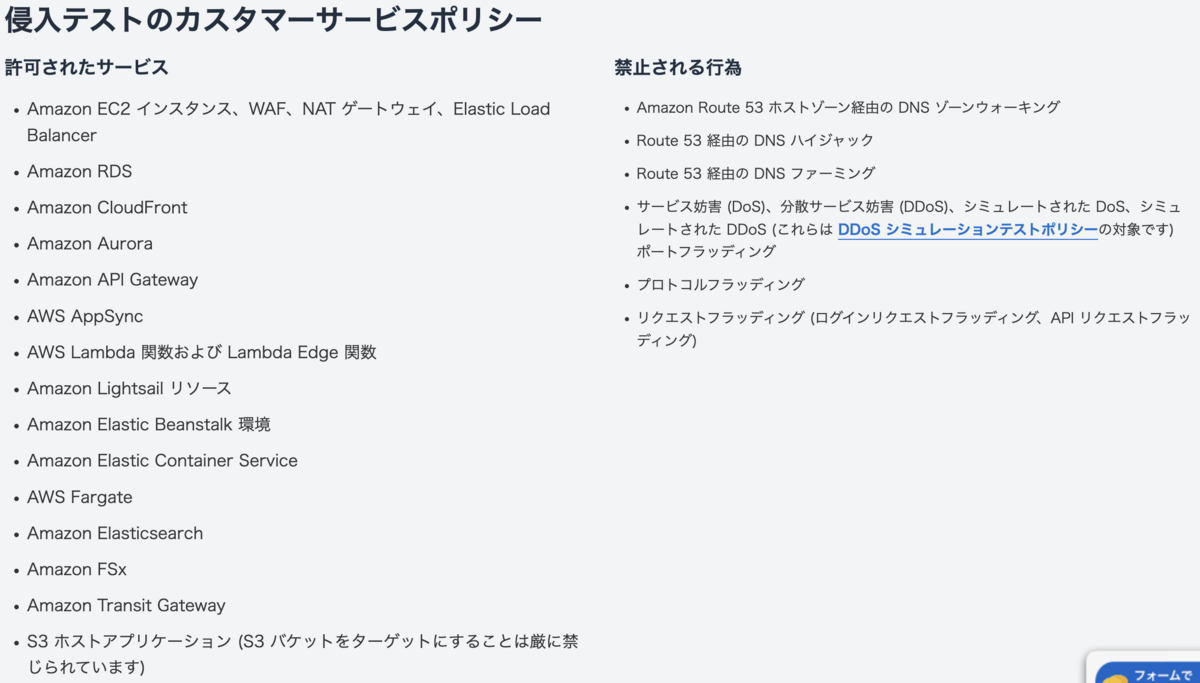

AWS のインフラストラクチャ・サービスに対してセキュリティテストやペネトレーションテストをする場合は、いくつかの規約があります。

主に気にすべき点が、セキュリティテストをする際に事前に承認が必要なサービスか、承認なしで許可されているサービスかです。

現時点では、以下のようになっています。

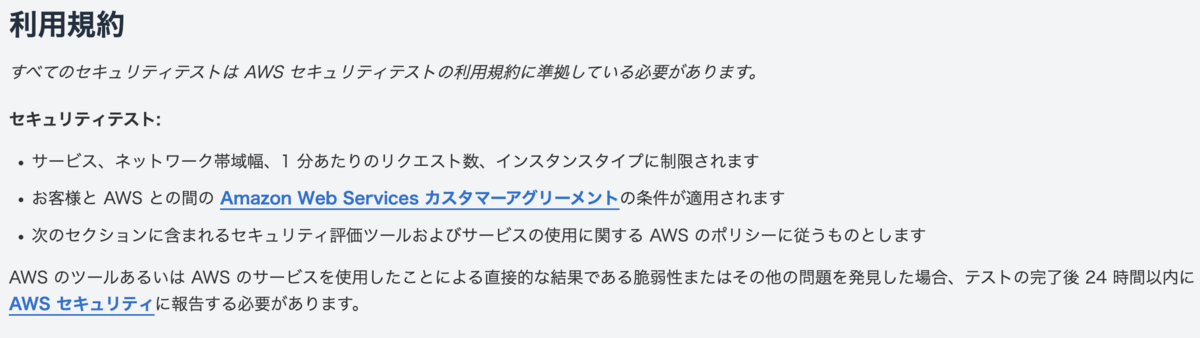

また、セキュリティテストをする際の利用規約があり、現時点では、以下のようになっています。

詳しくは、以下をご覧ください。

3. 脆弱性レポート

もし、AWS のインフラストラクチャ・サービスに対してセキュリティテストをした際に脆弱性を発見した場合は、AWS Security Team にメールで報告します。

Amazon Web Services (AWS): AWS クラウドサービスまたはオープンソースプロジェクトに関する脆弱性を報告する場合、またはセキュリティ上の懸念がある場合は、aws-security@amazon.com 宛てにお問い合わせいただき、情報をご提供ください。送信内容を保護したい場合は、PGP キーを使用できます。

また、以下のように記載があるように、一般的な脆弱性報告と同様に、脆弱性の概要や再現手順、再現結果、重大度などを記述します。

お客様のレポートに効果的に対応させていただくため、脆弱性の性質や重大度を把握するための参考となりそうな資料 (実証コード、ツール出力など) も併せてお送りください。

詳しくは、以下をご覧ください。

4. 脆弱性連絡 (WIP)

今回、僕は許可されたサービスにあるとある AWS サービスにターゲットを絞ってセキュリティテスト(脆弱性調査)を試みました。

そこで、セキュリティとしての機能に怪しい不備を発見して、報告に至りました。

〜メールにて AWS Security Team と連絡中〜 (後に追記できればと思います)

5. その他

バグバウンティ

ちなみに、AWS は外部プログラムとして HackerOne でバグバウンティも実施しています。

対象のドメインは、以下のようになっています。

aws.amazon.com*.aws.amazon.com

詳しくは、以下をご覧ください。

また、Amason のサービスは別でプログラムが存在します。

報告事例ブログ

https://blog.lightspin.io/aws-rds-critical-security-vulnerabilityblog.lightspin.io

6. 終わりに

本稿では、とある AWS サービスで脆弱性を発見して、AWS Security Team に脆弱性報告してみた話について紹介しました。

もし、AWS のサービスで脆弱性らしき箇所を発見したら、ぜひ AWS Security Team に連絡しましょう。

ここまでお読みいただきありがとうございました。